Les news relatives à la cybersécurité des installations industrielles

État des menaces cyber en 2024 : APT, hacktivisme, ransomwares et accès initiaux

En 2024, les APT ont augmenté de 58 %, avec l'Europe fortement ciblée (45,3 %). Les pays les plus visés sont l'Ukraine (14,5 %), Pologne (9,2%) l'Allemagne (7,9 %) et le Royaume-Uni (7,9 %). La France arrive plus bas dans le classement (4 %). Les secteurs les plus ciblés en Europe sont les institutions gouvernementales, l’industrie manufacturière (12,3 %) et les fabricants d’équipements (9.5%). Les groupes APT notables incluent APT28, Lazarus et Dark Halo.

En parallèle, le hacktivisme a principalement visé l’Asie-Pacifique (39,2 %) et l’Europe (36 %). L’Inde est le pays le plus ciblé au monde (12,8 %), suivie d’Israël (7 %) et de la Russie (4 %). En Europe, les plus touchés sont l’Ukraine (16,9 %) et le Monténégro (15,6%), tandis que la France arrive un peu après (7,7 %). L’industrie manufacturière n’est pas dans le top 10 des secteurs visés.

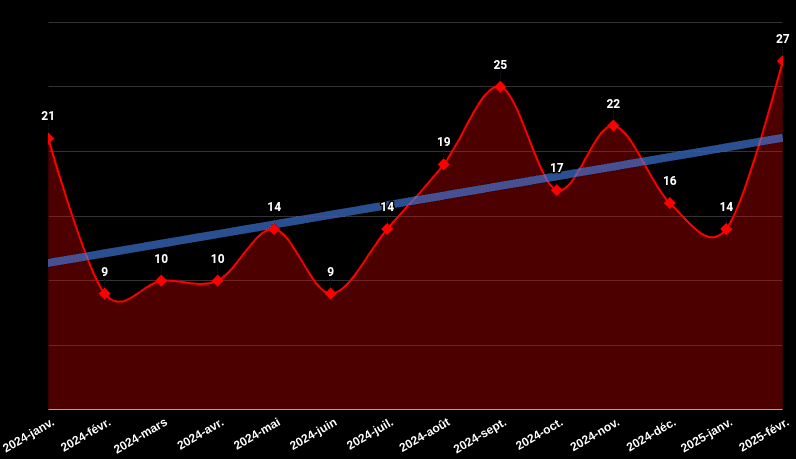

Les ransomwares continuent leur progression (+10 %), avec 5 066 victimes recensées. L’Amérique du Nord concentre la majorité (3 259 victimes), suivie de l’Europe (1 136) et de l’Asie-Pacifique (467). L’industrie manufacturière est la plus touchée avec 660 victimes, suivi de l’immobilier (553) et des services professionnels (487). Les groupes les plus actifs sont Lockbit, Medusa et RansomHub.

Enfin, Les Initial Access Brokers (IABs) ont vu leurs offres croître de 15 %. Les régions les plus ciblées sont l’Amérique du Nord, l’Europe et l’Amérique latine. Les vecteurs les plus utilisés sont les accès RDP et VPN.

RansomHub : une nouvelle backdoor sur-mesure pour des attaques toujours plus sophistiquées

Opérant selon un modèle de Ransomware-as- a- Service (RaaS), le groupe RansomHub exploite une nouvelle porte dérobée personnalisée connue sous le nom de Betruger. En combinant la capture d'écran, l'élévation des privilèges, le vol de mot de passe et l'analyse du réseau, ce logiciel malveillant multiforme réduit la nécessité d'utiliser d'autres outils lors d'une attaque. Il semble avoir été conçu spécifiquement pour les attaques de ransomware

La Belgique enregistre une mobilisation historique de ses secteurs critiques dans le cadre de NIS2

Depuis l’entrée en vigueur de la directive européenne NIS2 en octobre dernier, 2 410 organisations de secteurs critiques (énergie, transport, santé, infrastructure numérique, etc.) se sont enregistrées auprès du Centre pour la Cybersécurité Belgique (CCB). La Belgique est le premier pays européen à avoir transposé la directive NIS2. Depuis, les signalements d’incidents ont augmenté de 80 %, révélant une meilleure sensibilisation plutôt qu'une hausse des attaques. Les organisations enregistrées bénéficient de services comme des alertes, audits de vulnérabilités, et modèles de politiques de sécurité.

Campagne de Phishing Avancée : le Groupe Konni Déploie le Malware AsyncRAT via des Fichiers LNK

L’agence de cybersécurité roumaine (DGSC) a identifié une tentative de phishing avancée liée au groupe nord-coréen Konni. L’acteur de la menace cyber envoie des courriels contenant des fichiers LNK piégés qui, une fois ouverts, lancent un script PowerShell téléchargeant le cheval de Troie AsyncRAT à partir de services en cloud tels que Dropbox ou Google Drive. Ce logiciel malveillant permet de contrôler entièrement le système compromis. Ciblant principalement le vol de données, la campagne se concentre surtout sur la Russie et la Corée du Sud. Elle utilise des techniques d’obfuscation et des serveurs de commande dissimulés.

https://dnsc.ro/citeste/amenintari-avansate-konni-campanie-curent-de-phishing (Utilisez Google traduction pourra aider)

Exploration du débogage sous Windows CE : analyse des protocoles et APIs natives (Partie 2)

Cette seconde partie d’une série consacrée à Windows CE approfondit l’analyse des mécanismes de débogage du système. Après avoir développé une application CE (cf. Bulletin précédent), les chercheurs se sont intéressés aux protocoles propriétaires mis en œuvre dans Visual Studio 2005 pour le débogage à distance. En s’intéressant aux binaires déployés, et au trafic réseau analysé avec Wireshark, ils ont mis en évidence une interface RPC faisant appel aux API natives de Windows pour l’accès mémoire, la gestion des processus et des threads. Ces investigations ont permis une meilleure compréhension du débogueur, ouvrant ainsi la voie à une création d’outils de débogage dans la suite de cette série.

-----

Nos dernières publications

Bilan des Known Exploited Vulnerabilities du mois de février 2025

Pourquoi parlons-nous d'installation industrielle chez Fortress Cybersecurity ?

Construire son plan protection des installations industrielles contre la menace cyber : http://www.fortress-cybersecurity.fr/plan-cybersec-indus

-----

Vulnerability Corner

Liste des Known Exploited Vulnerabilities (KEV) publiés par l'agence de cybersécurité américaine CISA la semaine dernière :

CVE-2025-30066 tj-actions/changed-files GitHub Action Embedded Malicious Code Vulnerability https://github.com/tj-actions/changed-files/blob/45fb12d7a8bedb4da42342e52fe054c6c2c3fd73/README.md?plain=1#L20-L28; https://nvd.nist.gov/vuln/detail/CVE-2025-30066

CVE-2025-24472 Fortinet FortiOS and FortiProxy Authentication Bypass Vulnerability https://fortiguard.fortinet.com/psirt/FG-IR-24-535; https://nvd.nist.gov/vuln/detail/CVE-2025-24472

CVE-2017-12637 SAP NetWeaver Directory Traversal Vulnerability https://me.sap.com/notes/3476549; https://nvd.nist.gov/vuln/detail/CVE-2017-12637

CVE-2024-48248 NAKIVO Backup and Replication Absolute Path Traversal Vulnerability https://helpcenter.nakivo.com/Release-Notes/Content/Release-Notes.htm; https://nvd.nist.gov/vuln/detail/CVE-2024-48248

CVE-2025-1316 Edimax IC-7100 IP Camera OS Command Injection Vulnerability https://www.edimax.com/edimax/post/post/data/edimax/global/press_releases/4801/ ; https://nvd.nist.gov/vuln/detail/CVE-2025-1316

Vulnérabilités de composants de systèmes industriels :

Source : ICS Advisory Project dashboard https://lookerstudio.google.com/u/0/reporting/f0d99ae7-c75b-4fdd-9951-8ecada5aee5e/page/G1klC

12 x Schneider Electric :

Produits : ASCO 5310 / 5350 EcoStruxure, EcoStruxure Panel Server, EcoStruxure Power, Automation System User Interface (EPAS-UI), Enerlin'X IFE interface and

2 x Critical

5 x High

5 x Medium

3 x Rockwell Automation

Produits : Industrial Data Center (IDC) with VMware, VersaVirtual Appliance (VVA) with VMware, Threat Detection Managed Services (TDMS) with VMware, Endpoint Protection Service with RA Proxy & VMware, Engineered and Integrated Solutions with VMware

1 x Critical

2 x High

1 x Siemens :

Produits : Simcenter Femap

1 x High

1 x Santesoft

Produits : Sante DICOM Viewer Pro

1 x High

1 x SMA Solar Technology AG

Produits : Sunny Portal

1 x Medium

Liste complète triée par CVSSv3 Score :

Vendor | Product | CVE | CVSSv3 Score | CVSSv3 Severity | EPSS | PERCENTILE |

Schneider Electric | Modicon Controllers M241 / M251 | 9,8 | Critical | 0,0007 | 0,1862 | |

Schneider Electric | WebHMI - Deployed with EcoStruxure Power Automation System | 9,8 | Critical | 0,00056 | 0,1456 | |

Rockwell Automation | Industrial Data Center (IDC) with VMware, VersaVirtual Appliance (VVA) with VMware, Threat Detection Managed Services (TDMS) with VMware, Endpoint Protection Service with RA Proxy & VMware, Engineered and Integrated Solutions with VMware | 9,3 | Critical | 0,06232 | 0,9006 | |

Rockwell Automation | Industrial Data Center (IDC) with VMware, VersaVirtual Appliance (VVA) with VMware, Threat Detection Managed Services (TDMS) with VMware, Endpoint Protection Service with RA Proxy & VMware, Engineered and Integrated Solutions with VMware | 8,2 | High | 0,08201 | 0,915 | |

Schneider Electric | ASCO 5310 / 5350 | 8,1 | High | 0,00024 | 0,0371 | |

Schneider Electric | ASCO 5310 / 5350 | 8,1 | High | 0,00052 | 0,1329 | |

Schneider Electric | EcoStruxure | 7,8 | High | 0,00016 | 0,0169 | |

Santesoft | Sante DICOM Viewer Pro | 7,8 | High | 0 | 0 | |

Siemens | Simcenter Femap | 7,8 | High | 0,00015 | 0,0148 | |

Schneider Electric | ASCO 5310 / 5350 | 7,5 | High | 0,0006 | 0,1572 | |

Schneider Electric | ASCO 5310 / 5350 | 7,5 | High | 0,00023 | 0,0361 | |

Rockwell Automation | Industrial Data Center (IDC) with VMware, VersaVirtual Appliance (VVA) with VMware, Threat Detection Managed Services (TDMS) with VMware, Endpoint Protection Service with RA Proxy & VMware, Engineered and Integrated Solutions with VMware | 7,1 | High | 0,08103 | 0,9145 | |

Schneider Electric | EcoStruxure Power Automation System User Interface (EPAS-UI) | 6,8 | Medium | 0,00029 | 0,0496 | |

SMA Solar Technology AG | Sunny Portal | 6,5 | Medium | 0,00085 | 0,2215 | |

Schneider Electric | Enerlin'X IFE interface and Enerlin'X eIFE | 6,5 | Medium | 0,00042 | 0,0965 | |

Schneider Electric | Enerlin'X IFE interface and Enerlin'X eIFE | 6,5 | Medium | 0,00042 | 0,0965 | |

Schneider Electric | EcoStruxure Panel Server | 6 | Medium | 0,00015 | 0,0153 | |

Schneider Electric | Enerlin'X IFE interface and Enerlin'X eIFE | 5,3 | Medium | 0,00074 | 0,1962 |

-----

Actualité Fortress Cybersecurity

10 avril 2025 : Gestion des vulnérabilités en environnement industriel,inscription lien

15 mai 2025 : Segmentation des réseaux industriels,inscription lien

5 juin 2025 : Accès à distance et télémaintenance des actifs industriels,inscription lien