Comme vous l'avez sûrement noté, chez Fortress Cybersecurity, nous utilisons le terme "installations industrielles" dans toutes nos communications. Dans cette publication, nous vous expliquons le pourquoi de ce positionnement.

En préambule, nous tenons à repositionner deux termes qui sont très souvent utilisés par abus de langage.

- Le terme "Operational Technology" (OT) que nous considérons trop générique... comme l'est le terme "Digital". En fonction des organisations, le périmètre de responsabilité de l'équipe OT peut être différent. À ce titre, nous utilisons ce terme uniquement dans les contextes dans lesquels il est clairement défini et partagé.

- Nous n'utilisons pas le terme SCADA pour désigner un système qui supervise et qui contrôle les procédés de production. Lorsque nous parlons de ce type de systèmes, nous utilisons le terme Industrial Automation Control System (IACS). En effet, le SCADA, acronyme de Supervisory Control and Data Acquisition, est une catégorie d'IACS au même titre que les Distributed Control Systems (DCS) qui sont une autre catégorie d'IACS.

Revenons maintenant sur le sujet de cette publication :

Nous utilisons le terme "installation industrielle", en anglais "industrial facility" afin de couvrir l'ensemble des composantes qui participent directement et indirectement à la production. En effet, nous considérons que l'efficacité d'un plan de protection contre la menace cyber est conditionnée par une gestion du risque cyber de bout-en-bout dans toutes les zones industrielles.

Sans cette approche de bout-en-bout, des "zones grises" seront engendrées et ne seront probablement pas intégrées au plan de protection. Ces zones grises peuvent être utilisées par les adversaires comme vecteur de compromission de la production. Les efforts et les coûts de protection engagés sur les autres zones industrielles seront donc anéantis.

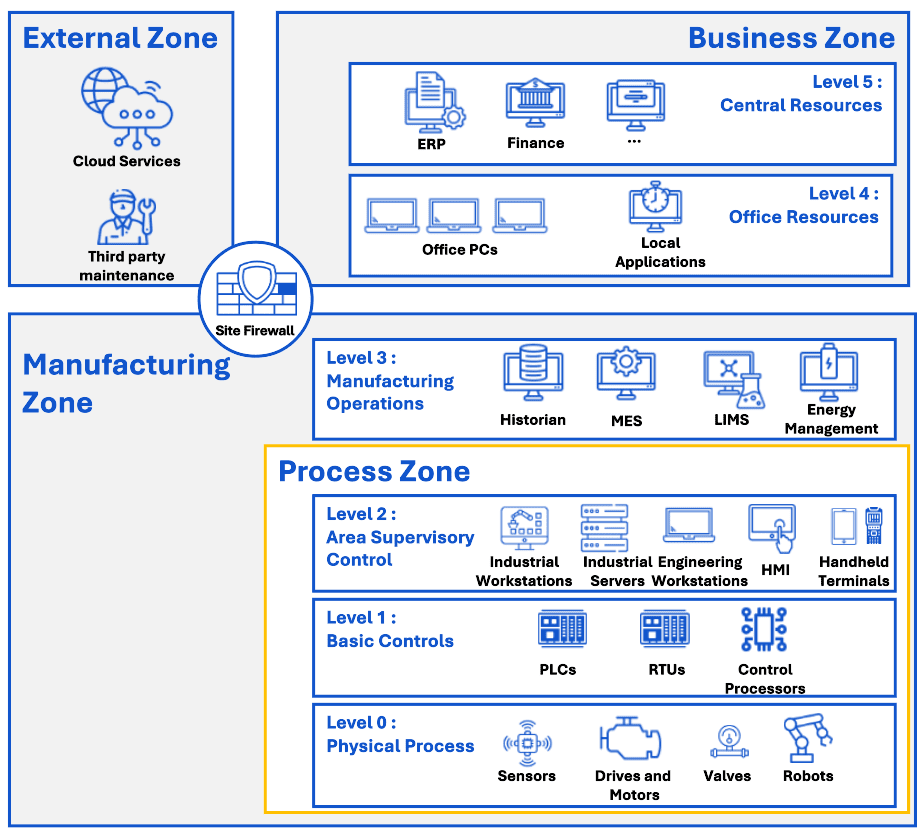

En regardant le Purdue Enterprise Reference Architecture (PERA) : nous voyons bien qu'une usine ne se limite pas à un IACS.

- Il existe de nombreuses composantes que nous désignons par "systèmes subsidiaires", positionnées dans le PERA au "Level 3 - Manufacturing Operations Systems". Ces systèmes ne sont pas critiques pour la supervision et le contrôle des procédés de production. Néanmoins, leur indisponibilité peut affecter et désorganiser les opérations et le fonctionnement d'un site industriel : incapacité à gérer les flux de production, pas d'opération de maintenance, perte de l'historisation des données de télémétrie qui peuvent affecter la qualité des biens produits, pas d'optimisation de la performance des équipements, etc.

- Le système d'information de gestion, positionnée dans le PERA au "Level 4 - Business Logistics Systems", notamment la dépendance à l'ERP pour la gestion des plans de production (produit, planning et quantité à produire). La compromission d'un ERP, et d'une manière plus générale, le système d'information de gestion, peut affecter les opérations de l'usine, voire, dans le pire des cas, une propagation de cette compromission depuis le système d'information de gestion vers les zones industrielles.

Par ailleurs, il existe de nombreuses composantes à intégrer dans le plan de protection qui ne figurent pas dans le PERA :

- Il y a des composantes de l'informatique de gestion telles que les PC, serveurs, stockage, etc. Ces composantes peuvent interagir avec les systèmes subsidiaires... et, malheureusement, dans certain cas, avec les IACS. Ne pas prendre en compte ces composantes de l'informatique de gestion ne permettra pas d'identifier et de sécuriser l'ensemble des interactions entre les différentes zones.

- Des systèmes subsidiaires "cachés" tels que les PCs de laboratoire, les applications de gestion de l'énergie, le PC, au fond d'un garage, de gestion des clés électroniques des chariots élévateurs, etc.

- Les services dans le Cloud qui sont, de plus en plus, utilisés dans les zones industrielles. Par exemple, l'IoT industriel (IIoT) est une combinaison de capteurs déployés sur un site industriel et du traitement dans le cloud des données de télémétrie collectées par les capteurs.

Pour finir, il est important de traiter les dépendances internes et externes. La compromission par une cyberattaque d'une dépendance peut affecter de manière plus au moins forte les zones industrielles : dans le meilleur des cas, les opérations de l'usine, voire, dans le pire des cas, une propagation de la cyberattaque vers d'autres usines :

- Au sein d'un même site : par exemple les zones de stockage et la logistique où on y retrouve des systèmes probablement assez simples (PCs, tablettes, étiqueteuses, imprimantes, scanners de codes-barres, etc.).

- Entre plusieurs sites : dans certains contextes industriels, certains sites peuvent alimenter en matière première ou en produits d'autres sites de la même organisation. Ils peuvent également être interconnectés directement ou via le système d'information de gestion.

- Les fournisseurs externes en matière première ou encore pour la télémaintenance sur les équipements.

En conclusion, lorsque vous engagez le plan de protection de votre installation industrielle :

- Assurez-vous que l'ensemble des systèmes sont pris en compte.

- Définissez bien le périmètre à adresser avec une analyse des risques cyber qui prend en compte les dépendances internes et externes.

- ...et surtout, établissez un vocabulaire commun avec l'ensemble des interlocuteurs et contributeurs de votre plan de protection, vous gagnerez beaucoup de temps.